Корзина

0

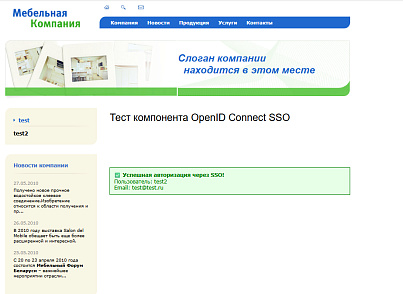

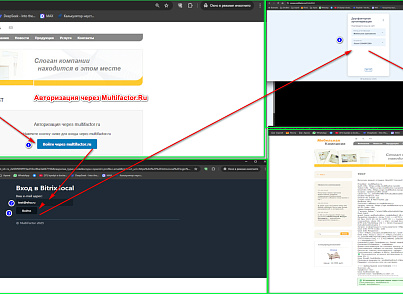

Скриншоты

Описание

Технические данные

- Опубликовано:

- 22.09.2025

- Обновлено:

- 17.11.2025

- Версия:

- 1.0.9

- Установлено:

- 50 - 99 раз

- Подходящие редакции:

- «Старт», «Стандарт», «Малый бизнес», «Бизнес»

- Адаптивность:

- Нет

- Поддержка Композита:

- Нет

- Совместимо с Сайты24

- Нет

Пользовательское соглашение

Описание

Описание решения:

Компонент позволяет произвести интеграцию с любыми OpenID Connect провайдерами и организовать единый вход (SSO) в Битрикс с помощью учетных данных внешних систем аутентификации.

Подходит для организаций любого масштаба в создании корпоративных порталов, автоматическом заведении и отключении пользователей на основе внешних систем аутентификации. Нет необходимости покупать старшую редакцию только для данного функционала, плодить учетные записи пользователей.

Поддерживаемые провайдеры:

Особенности:

Логика работы:

Компонент позволяет произвести интеграцию с любыми OpenID Connect провайдерами и организовать единый вход (SSO) в Битрикс с помощью учетных данных внешних систем аутентификации.

Подходит для организаций любого масштаба в создании корпоративных порталов, автоматическом заведении и отключении пользователей на основе внешних систем аутентификации. Нет необходимости покупать старшую редакцию только для данного функционала, плодить учетные записи пользователей.

Поддерживаемые провайдеры:

- Любые другие OpenID Connect провайдеры

- Keycloak - корпоративный сервер аутентификации (протестировано), multifactor.ru (протестировано)

Особенности:

- Универсальность - работает с любыми OpenID Connect провайдерами

- Гибкая настройка - можно настроить поля пользователя для каждого провайдера

- Автоматическое создание - опциональное создание пользователей при первом входе

- Безопасность - защита от CSRF атак, валидация токенов

- Отладка - подробные логи для диагностики проблем

- Совместимость - работает с любой редакцией Битрикс

- Не совместим со стандартным компонентом (не технически, а логически), наличие стандартного компонента приведет к попытке авторизоваться по локальным учетных данным, которые не будут актуальными.

- Требуется сетевая доступность при каждой авторизации до OpenID Connect провайдера.

- Список пользователей не синхронизируется полностью. Проверка происходит по одному пользователю, который в данный момент авторизовывается и добавление его в Битрикс при первой авторизации.

- Ролевая модель настраивается стандартными средствами Битрикс.

- При удалении/отключении/блокировке пользователя из провайдера - из Битрикс пользователь не удаляется, но авторизоваться под ним нельзя.

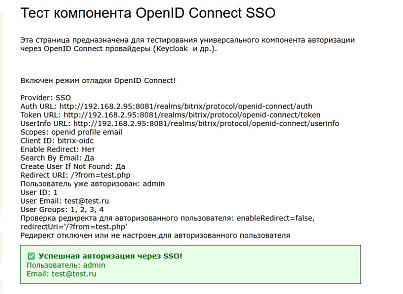

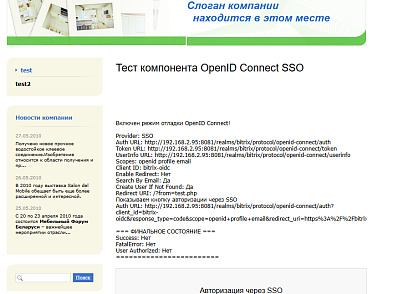

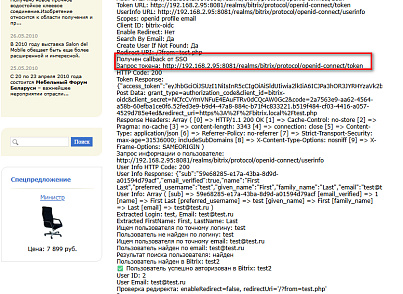

Логика работы:

- Проверка авторизации - если пользователь уже авторизован, показывается информация о нем.

- Перенаправление на провайдер - если пользователь не авторизован, перенаправляется на страницу входа провайдера.

- Обработка callback - после входа провайдер возвращает код авторизации.

- Обмен на токен - код обменивается на access token.

- Получение данных пользователя - по токену получается информация о пользователе.

- Поиск в Bitrix - ищется пользователь по точному логину или email.

- Создание/авторизация - если найден - авторизуется, если нет - создается (если включено).

Отзывы (0)

Обсуждения (1)

Авторизуйтесь , чтобы оставить отзыв или задать вопрос разработчику.

15 октября 2025 19:56

15 октября 2025 20:17

Что нового

| 1.0.9 (17.11.2025) |

|

Установка

После установки решения через marketplace:

- Откройте для редактирования страницу, где будут авторизовываться пользователи.

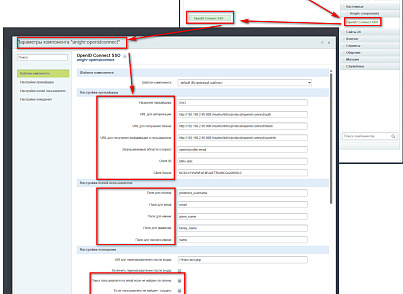

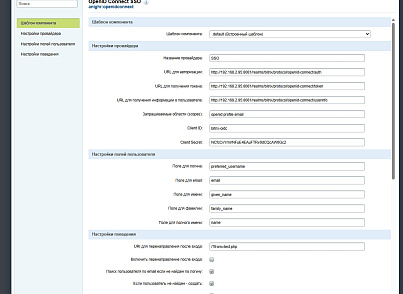

- В режиме редактирования разместите компонент anighr.openidconnect

- Настройте параметры подключения к провайдеру, включите режим отладки.

- Проверьте авторизацию в формате, определяемым вашим провайдером.

- Создайте при необходимости свой шаблон и внесите необходимые изменения.

- Отключите режим отладки, добавьте пользователей в администраторы.

- Отключите стандартные компоненты авторизации.

- USERNAME_FIELD - поле для логина (preferred_username, email, sub)

- EMAIL_FIELD - поле для email (email)

- FIRST_NAME_FIELD - поле для имени (given_name, first_name)

- LAST_NAME_FIELD - поле для фамилии (family_name, last_name)

- FULL_NAME_FIELD - поле для полного имени (name, display_name)

- REDIRECT_COMPONENT_URI - поле для передачи в SSO, страница на которую вернется пользователь после авторизации (совпадает со страницей размещения компонента). Иногда не детектируется автоматически и необходимо переопределить, может быть пустой.

- SEARCH_BY_EMAIL - поиск по email если не найден по логину

- CREATE_USER_IF_NOT_FOUND - создание пользователя если не найден

- ENABLE_REDIRECT - перенаправление после успешной авторизации

- DEBUG - режим отладки для диагностики

Поддержка

Компонент предоставляется как есть.

Ошибки, замечания и предложения направляйте на адрес bitrix@eha.ru

Срок ответа не установлен.

Ошибки, замечания и предложения направляйте на адрес bitrix@eha.ru

Срок ответа не установлен.